2015 9447ctf search-engine

两种做法,打栈或者malloc_hook。fastbin_dup_into_stack只是fake chunk在栈上没啥好写的就不写专门的博客了

感想:好坐牢好坐牢这道题真的做的好坐牢(╯‵□′)╯︵┻━┻!!!静态分析还是不行呜呜呜

逆向

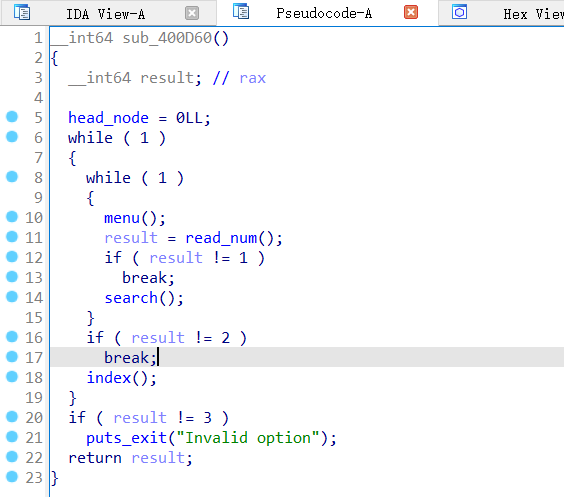

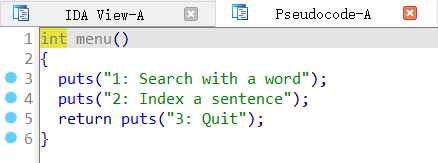

主要两个功能函数,一个输入sentence提取其中的word加入链表(2-index),另一个查找单词(1-search)

主要分析四个函数,index和search两个功能函数,read_num读取操作数的函数(fastbin_dup_into_stack用),read_enter读入内容

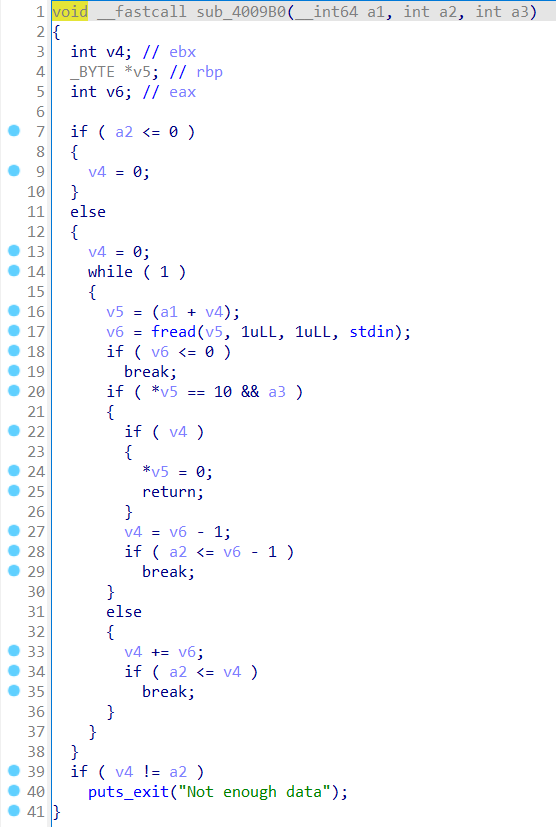

read_enter

三个参数a1,a2,a3:

- a1是字符写入的地址

- a2是读入字节个数

- a3是一个选项。a3==1时表示遇到’\n’时读入终止并将’\n’换成空字符,a3==0时直到读入a2字节程序终止,没有结束符

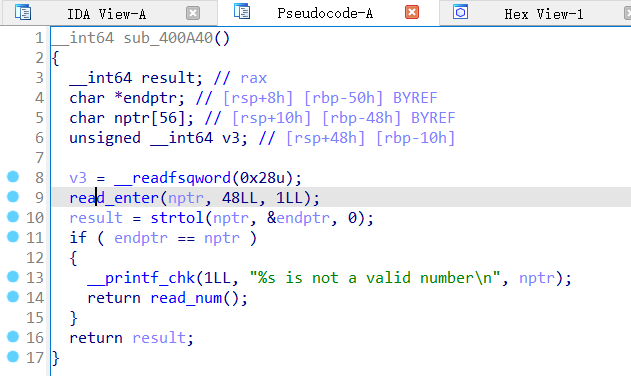

read_num

- read_enter读入48字节,允许’\n’提前终止读入

- nptr转换为数字,如果输入非数字会输出输入内容,递归执行read_num

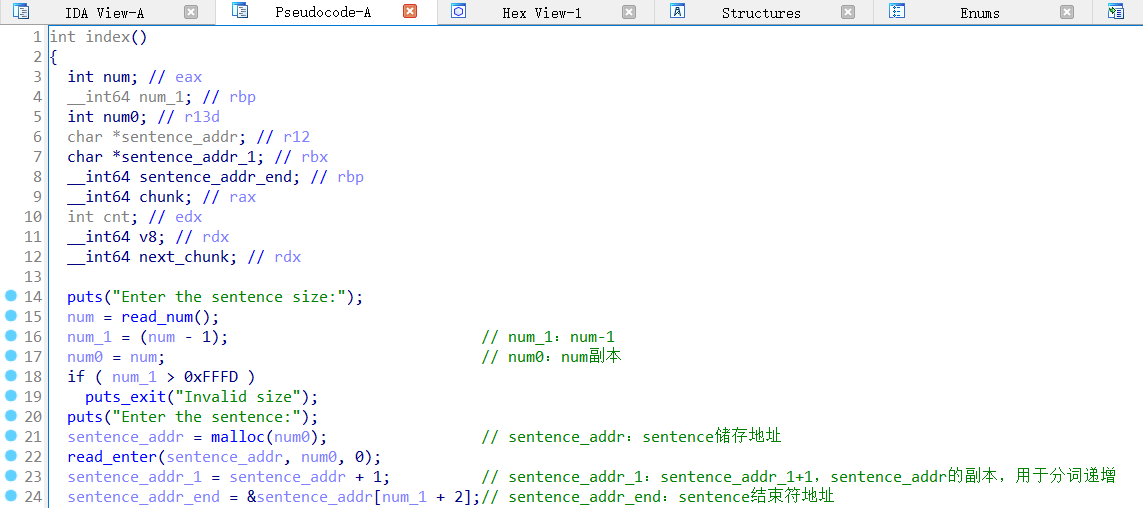

index

- malloc一个sentence chunk,读入句子(固定长度读入且无结束符)并初始化一些变量

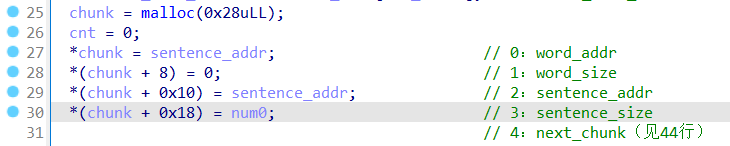

- 初始化第一个word chunk。word chunk存五个地址:word的地址(指向sentence chunk内)、word的长度、sentence的地址,sentence的长度、下一个word chunk的地址

- 分词,将word链入链表

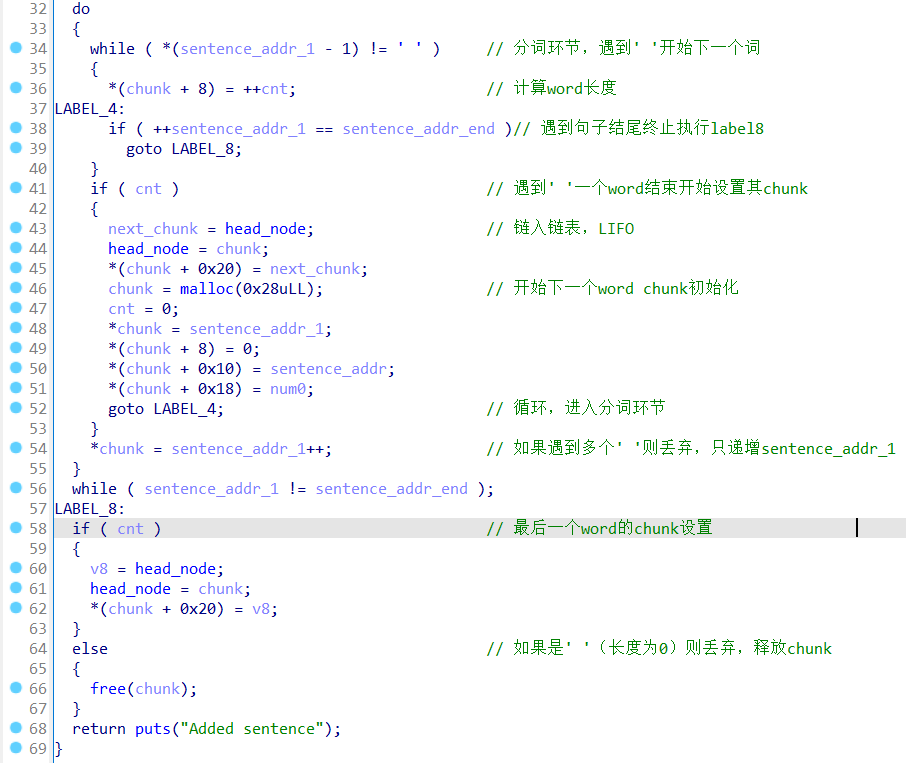

search

流程不难,就是要注意第17行的判断(静态分析的时候没注意导致坐牢巨久)

两种方法

打malloc_hook

泄露libc基址

由于search会在删除sentence后清空chunk,所以可以通过search相同size的空字符找到相应的word chunk,实现uaf

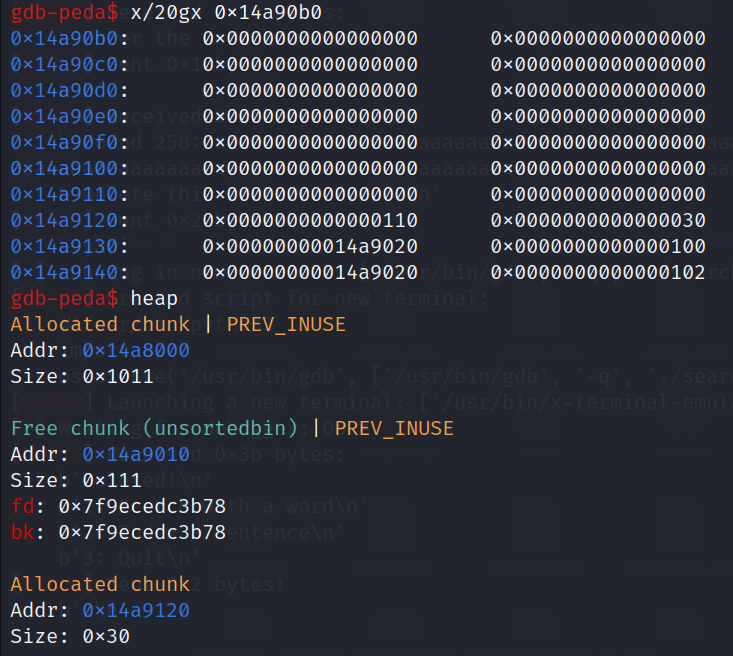

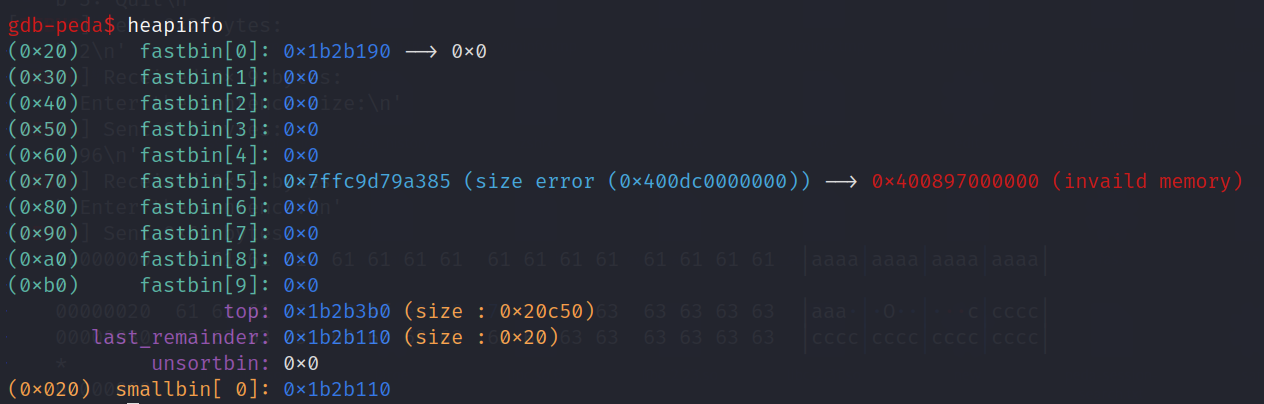

注意申请chunk的size对齐0x10,不然next chunk的presize会被使用,free进unsorted bin会设置presize造成这部分内容不空,如下图所示

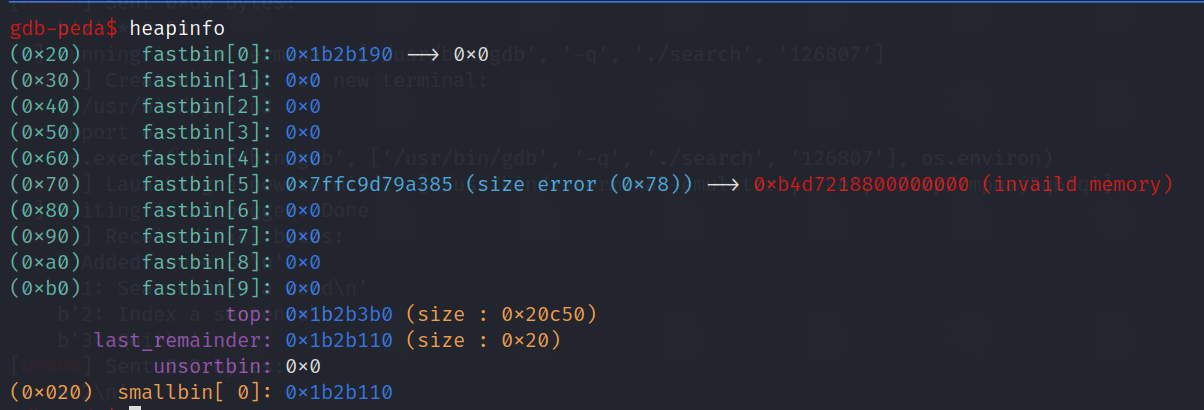

制造fastbin double free

这道题制造double free的时候不一样的一点是要malloc三个块而不是两个。因为search时会先检测sentence是否为空,而fastbin的最后一个chunk的fd指针(chunk的data段开始)为null那么就相当于sentence为空,遍历链表的时候会跳过。所以第一个free的chunk是没法用的。

改fd打malloc_hook

这就没啥了,套路

Exp

1 | |

打栈

跟上一种方法不一样的点就是开始要泄露栈地址以及在最后在栈上找fake chunk

泄露栈地址

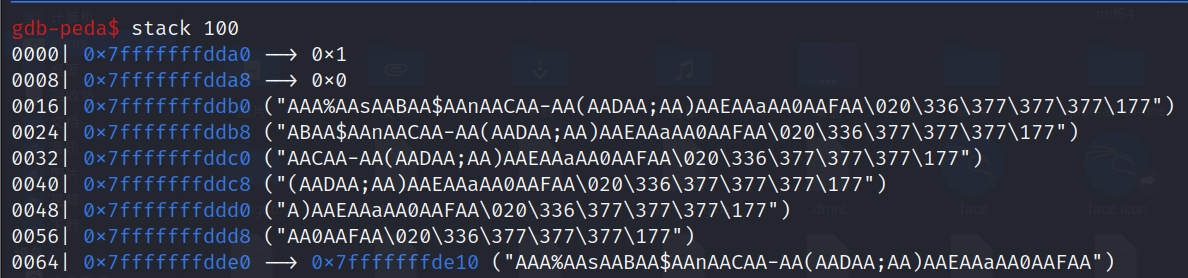

就是利用read_enter读入48字节时不添加结束符和read_num如果输入非数字的话会输出输入的字符串(且递归调用自己)泄露栈上的内容

调用两次就能泄露出一个栈上的地址

找fake chunk

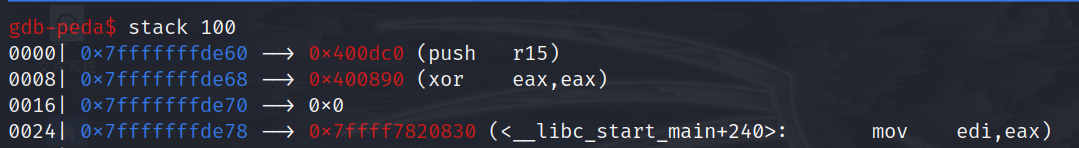

这里我们劫持main函数的返回地址__libc_start_main+240,可以利用gdb的find_fake_fast找fake chunk

注:我最开始想劫持sub_400D60的返回地址。最开始找了个7f的fake chunk,但显示malloc(): memory corruption (fast)了。最后发现是因为malloc的时候栈上的内容改变导致7f没了

Exp

1 | |